En ocasiones, para interpretar nuestras capturas .pcap realizadas en Tshark, Wireshark, Windump, TCPDump, etc, disponemos de poco tiempo o, simplemente, queremos tener los datos interpretados de una forma sencilla y muy visual. Para ello disponemos de una herramienta de muy facil uso que es Xplico (GNU/GPL). Con Xplico podemos abrir un archivo .pcap o realizar una captura in-situ (live), al momento y después «destripar» y analizar los datos. También es usado para análisis forense.

Tenemos varias formas de usar Xplico: descargando los paquetes e instalando en nuestro Linux o , de forma virtual, a través de VirtualBox. Nos centraremos, en nuestro caso, en la primera opción.

Aquí (http://www.xplico.org/status) vemos todos los protocolos y aplicaciones que soporta.

Instalación de Xplico.

Tened en cuenta lo que aquí os indico: https://seguridadyredes.wordpress.com/post/2010/06/11/xplico-analizando-e-interpretando-nuestras-capturas-pcap-algunas-consideraciones

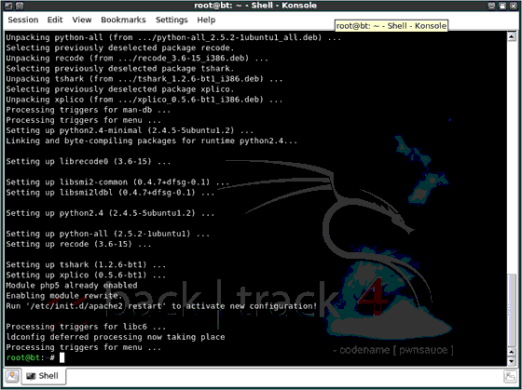

Normalmente BackTrack4 tiene mucho de los elementos que nos hace falta para usar Xplico. Si habeis seguiso la serie dedicada a Scapy, también tendreis python, libnet, etc. Por si acaso:

apt-get install tcpdump tshark apache2 php5 php5-sqlite

build-essential perl zlib1g-dev libpcap-dev libsqlite3-dev

php5-cli libapache2-mod-php5 libx11-dev libxt-dev

libxaw7-dev python-all sqlite3 recode sox lame libnet1

libnet1-dev libmysqlclient15-dev

Después: apt-get install xplico

Iniciamos Apache: /etc/init.d/apache2 restart

Iniciamos Xplico: /etc/init.d/xplico start

Yo he seguido los pasos anteriores y sin problema:

Aún nos falta algún que otro paquete por instalar para disfrutar de todas las funcionalidades de Xplico. Lo veremos más adelante.

De momento es suficiente para empezar.

Trabajando con Xplico.

Para comenzar a usar Xplico tan solo es necesario en un navegador introducir: http://127.0.1.1:9876 e introducimos usuario y contraseña (xplico/xplico) y…:

Tenenemos a la izquierda un pequeño menú de «Cases» y un listado de Cases ya creados y opción para crear un Case o proyecto nuevo.

Los Cases o Proyectos pueden ser:

- A partir de un fichero .pcap de captura a través de Wireshark, TCPDump, etc

- Una sesión nueva de captura sniffer (live) a través de una interfaz de red, por ejemplo eth0.

En el listado tenemos un ejemplos de dos Cases o proyectos, uno a través de .pcap y otro en sesión live.

Si pinchamos en uno de ellos: archiv_pcap, tenenmos dos sesiones que corresponden, en nuestro caso para ilustrar el artículo, a dos ficheros .pcap diferentes:

Si pinchamos en uno de ellos (e2):

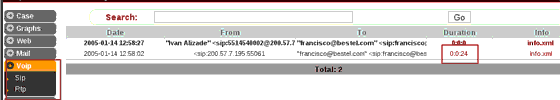

Se trata de una sesión VoIP SIP. En el menú de la derecha podemos obtener mucha más información. En esta hoja resumen hemos visto que se trata de SIP, así que vamos a la sesión del menú correspondiente a la izquierda (VOIP > SIP) y:

Si pulsamos en duration en el item de abajo (marcado en rojo) obtenemos la información siguiente:

Podemos escuchar el audio de la sesión SIP.

En este caso se trata de una captura solo VOIP. En otro tipo de captura en la que se involucre más protocolos / aplicaciones como mensajería, email, TCP, sesiones telnet, Facebook, HTTP…. podremos obtener información dependiedo de cada porotcolo o aplicación. Este caso también es a partir de un .pcap, pero podríamoshacer lo mismo a partir de una sesión live.

Retrocedamos y abramos la sesión q2. Vemos que se trata de una captura de mail IMAP. La misma que usamos para la serie de capturas IMAP, si vamos a la sesión del menú correspondiente (Mail) veremos.

Si pinchamos en el item del mail,veremos más información.

Aquí estamos tratando ejemplos sencillos, en una captura más alargada en el tiempo y situando Xplico o el sniffer en una buena posición de la red, switch, etc, la informaciuón obtenida y analizada es mayor.

Creando un nuevo proyecto o Case.

Vamos a Case > New Case y elegimos la forma de adquicisión de los datos, es decir:

- A través de fichero .pcap

- A través de una sesión live

Elegimos el segundo caso, ponemos nombre al proyecto (Proyecto nuevo) y Create.

En Case List pulsamos en Proyecto nuevo y pulsamos a la derecha New session, ponemos nombre (captura_1) y Create.

Ya hemos creado la sesión y pulsamos sobre la sesión creada.

como hemos indicado que se trata de una sesión live, tenemos que indicar también la interfaz de red en Interface: Choose adaptor. En mi caso sería eth0 y pulsamos en Start…… ya estamos capturando. Cuando terminemos pulsamos Stop.

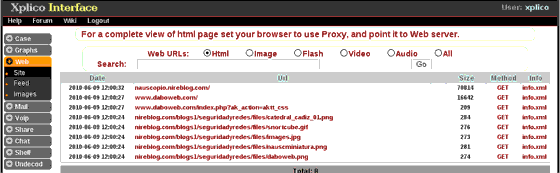

Podemos ver datos de navegación y si pinchamos em el método (GET), podremos ver mucha más información, ver headers, imagenes capturadas del a sesión HTTP, etc… incluso datos de Geolocalización GeoMap (Wireshark. Estadísticas y GeoIP.).

Si hubiese datos de video, flash, etc, también podríamos analizar los datos y ver el video o flash en cuestión.

===

Hasta aquí una breve reseña. Profundizaremos más en próximos artículos.

–

Bueno, no puedo ir comentando todos los temas porque diría siempre lo mismo, así que lo resumo…

Excelente la manera en que llevas el blog, en cada tema que publicas encuentro algo útil, así que mientras lo sigas haciendo, estoy pegado al reader 🙂

Saludos

Novlucker, gracias por tus comentarios y por leerme. Por cierto, me suena tu nick… algo leí de vbscript tuyo, puede ser ?.

Preparando la segunda parte….

Si, un tuto de vbscript que nunca termine, por eso me gusta como llevas el blog, porque muchas veces hay que intentar sacar tiempo para escribir este tipo de cosas

Buen dia

por acá les dejo los enlaces a unos videos tutorial en español de Backtrack 4

muestra paso a paso como hacer auditoria de seguridad a redes inalambricas por medio del hacking

muy importante porque asi se pueden conocer a fondo los metodos de intrusión a nuestra red o equipos.

Backtrack 4 R1 tutorial hack Paso a paso, XHydra, SSLStrip, ettercap, driftnet-PARTE-1-

Backtrack 4 R1 tutorial hack Paso a paso, XHydra, SSLStrip, ettercap, driftnet-PARTE-2-

Backtrack 4 R1 tutorial hack Paso a paso, XHydra, SSLStrip, ettercap, driftnet-PARTE-3-

Backtrack 4 R1 tutorial hack Paso a paso, XHydra, SSLStrip, ettercap, driftnet-PARTE-4-

Backtrack 4 R1 tutorial hack Paso a paso, XHydra, SSLStrip, ettercap, driftnet-PARTE-5-

espero les sirva de mucho

Xyn Consultores Tecnológicos

Isla de Margarita – Venezuela

Pingback: TNV. Herramienta gráfica de visualización e interpretación de tráfico de red. | Seguridad y Redes